ESP-IDF 插件:用 embed_txtfiles 优雅地在固件里“塞”文件

0x00 背景

最近在翻看 GSC (Google Search Console) 的搜索关键词时,发现 esp-idf embed-txtfiles 这个词的出现频率高得惊人。看来大家在搞 ESP32 开发的时候,都被“如何在固件里优雅地放一个文件”这个问题困扰过。

在此之前,我为了实现一些功能(比如之前的那个桌面像素小屏幕),曾傻乎乎地把图片全转成了巨大的 C 数组(.h 文件)。结果可想而知:代码文件膨胀到几万行,IDE 索引卡死,每次微调一个像素都要重新编译半天,简直是灾难。

不管是 HTTPS 的根证书、前端 HTML 页面,还是简单的配置文件,如果全都写成巨大的 const char[] 硬编码到代码里,那工程维护简直是自我折磨。今天就拿着我那块斥 9.9 元巨资买回来的 ESP32-C3 演示一下如何用 ESP-IDF 里的这个黑科技优雅地填坑。

0x01 方案对比

为什么推荐使用 embed_txtfiles?我们可以先看一张直观的对比表:

| 方案 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

| C 数组 (.h) | 零环境要求,哪里都能编 | 破坏代码整洁,编译极慢 | 极小的资源(如 8x8 字体) |

| 文件系统 (SPIFFS) | 动态读写,空间大 | 需手工配置分区表,访问繁琐 | 大量图片、用户日志 |

| embed_txtfiles | 原生格式,访问极快,零配置 | 固件只读,增加 Bin 体积 | CA证书、网页模板、默认配置 |

0x02 快速上手

ESP-IDF 构建系统(基于 CMake)允许你直接把磁盘上的二进制文件或文本文件,在编译阶段自动转换并“缝合”进你的 .bin 固件中。

0x00 准备资源文件

在你的项目或组件目录下创建一个文件夹(例如 assets),把你的文本文件(比如 hello.txt)放进去。

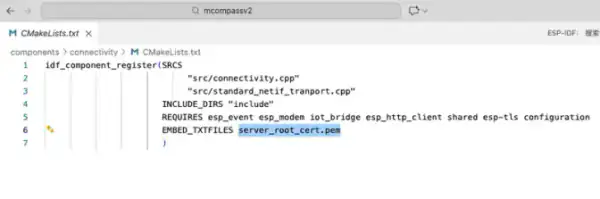

0x01 修改 CMakeLists.txt

在组件目录下的 CMakeLists.txt 里,只需要在 idf_component_register 函数里通过 EMBED_TXTFILES 参数指定路径:

1 | ## main/CMakeLists.txt |

0x02 在 C/C++ 代码中调用

编译系统自动生成了三个全局符号。它们的命名规则是:_binary_[文件名]_[扩展名]_start 和 _binary_[文件名]_[扩展名]_end。

1 | # |

Tips: 如果你使用的是 .cpp 文件,请务必给声明加上

extern "C",否则会因为 Name Mangling 导致链接找不到符号。

0x03 填坑:那些让我崩溃的“翻车”时刻

虽然这招用起来很爽,但第一次上手的兄弟大概率会像我当年一样,在几个莫名的坑里反复横跳。这里分享几个我亲身经历的“翻车”现场:

0x00 翻车现场:Symbol not found

这是最搞心态的报错。通常是因为我傻乎乎地写了个绝对路径,或者路径算错了。

- 血泪教训:

EMBED_TXTFILES里的路径必须是相对于当前CMakeLists.txt的。如果你在main目录下嵌入文件,却想在其他自定义组件里调用,链接器分分钟教你做人。我当时的解决办法是:哪个组件要用,就把资源老老实实塞到哪个组件的文件夹里。

0x01 修改只读内存,直接炸了

由于 EMBED_TXTFILES 贴心地帮我们加了 \0,我第一次用的时候,居然想用 strtok 去切割这段文本。结果呢?ESP32 直接炸了(LoadProhibited),不停地循环重启。

- 填坑总结: 别忘了这东西是存在 Flash 里的,它是只读的!你要是想修改,得先用

malloc开辟一块战场,再用memcpy把数据导过去。

0x02 变量命名的“玄学”

文件名里的减号、点号全变下划线,有时候规则复杂到我怀疑人生。比如我的文件名叫 my-config.v1.json,生成的符号名会变成 _binary_my_config_v1_json_start。

- 验证大法: 别在那瞎猜了,这太要命了。直接去

build目录下,祭出nm大法查看生成的符号。

0x04 进阶:我是怎么验证这些“鬼符号”的

0x00 别猜,直接看产物

作为一个硬核(折腾型)开发者,实在没底的时候,我会直接翻看生成的 .elf 文件。在你的工程目录下运行这行命令,比搜半天文档管用得多:

1 | nm -gC build/*.elf | grep _binary |

如果列表里能看到预期的 start/end 地址,那心态就稳了。

0x01 实战:证书处理的“极简主义”

在折腾 HTTPS 或者 MQTTS 的时候,证书处理简直是灾难。我以前也是老老实实写文件系统驱动,现在直接在代码里这么搞:

1 | // main.c |

直接把起始指针丢进去,连长度都不用写(因为 TXTFILES 自带终止符),这种感觉只能用**“丝滑”**来形容。

0x02 EMBED_FILES vs EMBED_TXTFILES:我当年就栽在这儿

这是很多新手最容易“踩坑”的地方,我当年就栽在这儿。ESP-IDF 提供了两个类似的参数,区别很关键:

EMBED_FILES: 纯二进制嵌入。它原封不动地把文件塞进固件。适用于图片、字体、压缩包等非文本资源。EMBED_TXTFILES: 专门针对文本。它会在嵌入资源的末尾自动追加一个空终止符\0。

如果你错用了 EMBED_FILES 来嵌入证书,你会发现代码运行到最后会莫名其妙地读取到内存后面的垃圾数据,导致 TLS 校验失败。实战建议:HTTPS 证书 (PEM 格式) 或 HTML 请务必使用 EMBED_TXTFILES。

0x03 命名规则的“魔法”

名字是怎么生成的?规则很简单:文件名中的所有非字母数字字符(如 .、-)都会被替换成下划线 _。

例如:

- 文件路径:

certs/ca.pem-> 变量名:_binary_ca_pem_start - C 语言声明时:

asm("_binary_ca_pem_start")

提示:建议始终使用相对于 CMakeLists.txt 的相对路径,否则变量名可能会变得非常长且难以预料。

为什么不直接用文件系统?

虽然 SPIFFS 或 LittleFS 也很方便,但在以下场景 embed_txtfiles 是最优解:

- 安全性:证书放在固件里不易因文件系统损坏而丢失,OTA 更新固件也就是更新了证书。

- 极简方案:避免专门为了几百字节去折腾分区表镜像。

- 读取速度:数据通过 MMU 直接映射到指令总线,读取速度和读代码一样快,没有文件系统的寻址开销。

0x05 最后

从笨重的 C 数组转换到优雅的 embed_txtfiles,本质上是让资源回归其原本的格式,把生成的苦活交给构建系统。正如我之前在Claude Code初体验中感受到的,现代开发的魅力就在于不断利用工具去解开那些重复而低效的死结。

这次填坑心得就分享到这,希望能帮到在被资源路径折磨的你。下个坑见,收工!

环境

1 | Framework: ESP-IDF v5.x |

参考

ESP-IDF 插件:用 embed_txtfiles 优雅地在固件里“塞”文件